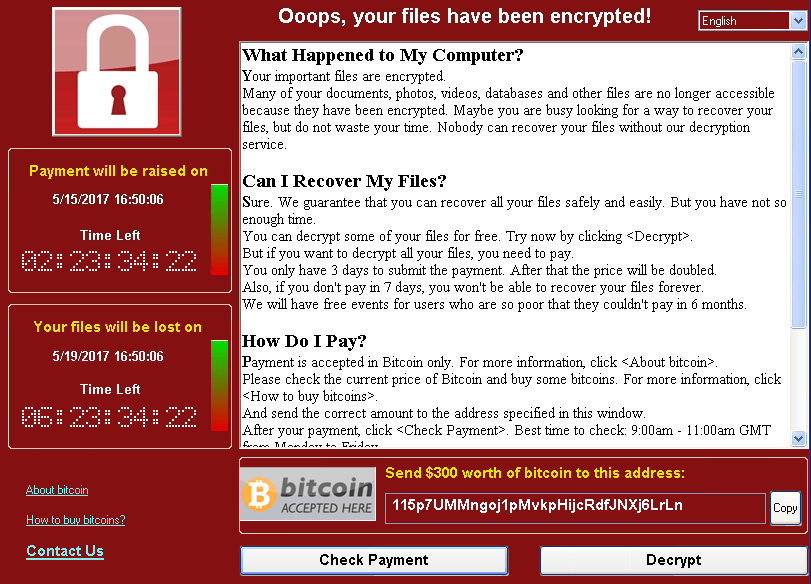

Depuis vendredi une attaque mondiale par ransomware se propage à grande vitesse, plus de 200 000 machines auraient été touchées dans quelque 150 pays. Ce ransomware nommé « WannaCrypt » ou « WannaCry »chiffre les données des machines touchées et affiche par la suite un message (cf image) les invitant à payer une rançon s’ils souhaitent obtenir la clé de déchiffrement. Généralement ce genre de logiciel malveillant se propage via courrier électronique par le biais des pièces jointes piégées ou lors de téléchargement sur Internet.

La plupart du temps, seules deux solutions s’offrent : payer la rançon ou réinstaller entièrement le système… en acceptant de perdre l’intégralité des données chiffrées. La particularité qui fait de WannaCrypt un malware particulièrement dangereux et viral, est dû au fait qu’il peut également se répandre d’ordinateur à ordinateur, sur les réseaux privés, par l’intermédiaire du protocole SMB. Il ne se contente pas d’infecter la machine de la victime, mais il a la capacité de s’auto propager au sein du réseau.

Ce qu’il faut savoir, au-delà de l’ampleur de cette cyberattaque, c’est qu’elle exploite une faille de sécurité dans des anciennes versions de Windows, non patchées et surtout sur Windows XP. Si elle s’est répandue à grande vitesse, c’est donc surtout parce que de nombreux ordinateurs n’avaient pas encore été mis à jour. Cependant, bonne nouvelle, Microsoft a rapidement réagi et même si certains des systèmes touchés ne sont plus supportés, tels que Windows XP ou Windows Server 2003, un correctif a été publié pour tous les systèmes Windows afin de permettre à Windows Defender de détecter et bloquer ce malware.

Que faire dans l’immédiat ?

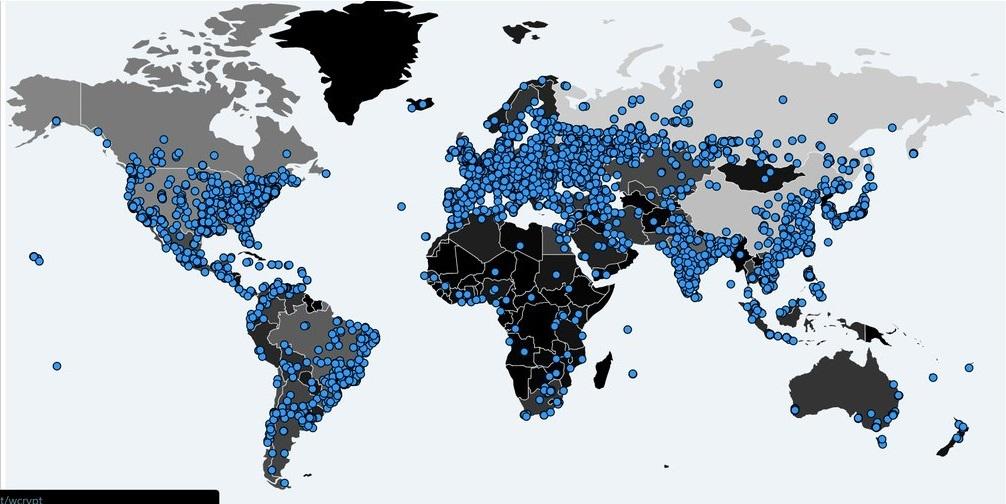

Sur la cartographie ci-dessus, vous voyez que même le Sénégal n’est pas en reste, il est donc important :

- Suivant les différentes versions des systèmes d’exploitation, installez le correctif de sécurité pour la vulnérabilité « MS17-010 » => Microsoft Security Bulletin MS17-010 ; voici les liens pour les différents systèmes Windows ( attention les serveurs sont surchargés ).Windows 8.1 et Windows Serveur 2012R2 la page des correctifs est iciWindows 7 et Windows Serveur 2008R2 la page des correctifs est ici Windows 10 la page des correctifs est ici Windows 10 1511 la page des correctifs est iciWindows 10 1607 et Windows Serveur 2016 la page des correctifs est ici Pour ceux qui sont sous Windows 10 et qui ont eu à faire récemment une mise à jour de leur système d’exploitation, il se peut bien que ce correctif de sécurité soit déjà appliqué sur votre machine.

- Pour les machines qui n’ont pas besoin de partage de ressources, désactivez pour le moment la fonctionnalité SMB v1 CIFS au niveau du Configuration ->Programmes -> Activer ou désactiver des fonctionnalités Windows -> Décocher Support de partage de fichiers SMB 1.0/CIFS.

- On ne le dira jamais assez, ne jamais ouvrir de mails de destinataires inconnus avec des pièces jointes suspectes. Quand la pièce jointe demande d’exécuter un programme => TOUJOURS REFUSER et CONTACTER LE SERVICE INFORMATIQUE.

Nos conseils :

Se prémunir des attaques telles que les ransomwares est très difficile, cependant vous pouvez définir une stratégie autour de la sécurité de votre SI, à travers :

- l’audit de votre système d’information

- la mise en œuvre d’une solution de réplication et de sauvegarde des données (« backup ») hors-site

- la mise à jour de votre infrastructure (serveurs et postes-clients) et patchs de sécurité en guise de prévention

- l’activation des mises à jour automatiques

- la sensibilisation des utilisateurs à la sécurité informatique (formation CSCU)

- la montée en compétence de vos informaticiens (pensez à nos formations en sécurité)

Cadnel, notre expert en Sécurité informatique, vous parle des ransomwares ici